തുടക്കക്കാർക്കുള്ള ഐടി നെറ്റ്വർക്കിംഗ്

തുടക്കക്കാർക്കുള്ള ഐടി നെറ്റ്വർക്കിംഗ്: ആമുഖം

ഈ ലേഖനത്തിൽ, ഐടി നെറ്റ്വർക്കിംഗിന്റെ അടിസ്ഥാനകാര്യങ്ങളെക്കുറിച്ചാണ് നമ്മൾ ചർച്ച ചെയ്യാൻ പോകുന്നത്. നെറ്റ്വർക്ക് ഇൻഫ്രാസ്ട്രക്ചർ, നെറ്റ്വർക്ക് ഉപകരണങ്ങൾ, നെറ്റ്വർക്ക് സേവനങ്ങൾ എന്നിവ പോലുള്ള വിഷയങ്ങൾ ഞങ്ങൾ കവർ ചെയ്യും. ഈ ലേഖനത്തിന്റെ അവസാനത്തോടെ, ഐടി നെറ്റ്വർക്കിംഗ് എങ്ങനെ പ്രവർത്തിക്കുന്നു എന്നതിനെക്കുറിച്ച് നിങ്ങൾക്ക് നല്ല ധാരണ ഉണ്ടായിരിക്കണം.

എന്താണ് ഒരു കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക്?

പരസ്പരം ബന്ധിപ്പിച്ചിരിക്കുന്ന കമ്പ്യൂട്ടറുകളുടെ ഒരു കൂട്ടമാണ് കമ്പ്യൂട്ടർ ശൃംഖല. ഒരു കമ്പ്യൂട്ടർ ശൃംഖലയുടെ ലക്ഷ്യം ഡാറ്റയും വിഭവങ്ങളും പങ്കിടുക എന്നതാണ്. ഉദാഹരണത്തിന്, ഫയലുകൾ, പ്രിൻ്ററുകൾ, ഇൻ്റർനെറ്റ് കണക്ഷൻ എന്നിവ പങ്കിടാൻ നിങ്ങൾക്ക് ഒരു കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് ഉപയോഗിക്കാം.

കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളുടെ തരങ്ങൾ

സാധാരണ 7 തരം കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകൾ ഉണ്ട്:

ഒരു ലോക്കൽ ഏരിയ നെറ്റ്വർക്ക് (LAN): വീട്, ഓഫീസ് അല്ലെങ്കിൽ സ്കൂൾ പോലുള്ള ഒരു ചെറിയ പ്രദേശത്ത് പരസ്പരം ബന്ധിപ്പിച്ചിരിക്കുന്ന കമ്പ്യൂട്ടറുകളുടെ ഒരു കൂട്ടമാണ്.

വൈഡ് ഏരിയ നെറ്റ്വർക്ക് (WAN): ഒന്നിലധികം കെട്ടിടങ്ങളിലോ രാജ്യങ്ങളിലോ പോലും വ്യാപിക്കാൻ കഴിയുന്ന ഒരു വലിയ ശൃംഖലയാണ് WAN.

വയർലെസ് ലോക്കൽ ആർ നെറ്റ്വർക്ക് (WLAN): ഉപകരണങ്ങളെ ബന്ധിപ്പിക്കുന്നതിന് വയർലെസ് സാങ്കേതികവിദ്യ ഉപയോഗിക്കുന്ന ഒരു LAN ആണ് WLAN.

മെട്രോപൊളിറ്റൻ ഏരിയ നെറ്റ്വർക്ക് (MAN): ഒരു മനുഷ്യൻ നഗരം മുഴുവൻ വ്യാപിക്കുന്ന ഒരു ശൃംഖലയാണ്.

വ്യക്തിഗത ഏരിയ നെറ്റ്വർക്ക് (PAN): കമ്പ്യൂട്ടറുകൾ, ലാപ്ടോപ്പുകൾ, സ്മാർട്ട്ഫോണുകൾ തുടങ്ങിയ വ്യക്തിഗത ഉപകരണങ്ങളെ ബന്ധിപ്പിക്കുന്ന ഒരു നെറ്റ്വർക്കാണ് പാൻ.

സ്റ്റോറേജ് ഏരിയ നെറ്റ്വർക്ക് (SAN): SAN എന്നത് സ്റ്റോറേജ് ഡിവൈസുകളെ ബന്ധിപ്പിക്കാൻ ഉപയോഗിക്കുന്ന ഒരു നെറ്റ്വർക്കാണ്.

വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്ക് (VPN): വിദൂര സൈറ്റുകളോ ഉപയോക്താക്കളോ ബന്ധിപ്പിക്കുന്നതിന് പൊതു നെറ്റ്വർക്ക് (ഇന്റർനെറ്റ് പോലുള്ളവ) ഉപയോഗിക്കുന്ന ഒരു സ്വകാര്യ നെറ്റ്വർക്കാണ് VPN.

നെറ്റ്വർക്കിംഗ് ടെർമിനോളജി

നെറ്റ്വർക്കിംഗിൽ ഉപയോഗിക്കുന്ന പൊതുവായ പദങ്ങളുടെ ഒരു ലിസ്റ്റ് ഇതാ:

IP വിലാസം: ഒരു നെറ്റ്വർക്കിലെ എല്ലാ ഉപകരണത്തിനും ഒരു അദ്വിതീയ IP വിലാസമുണ്ട്. ഒരു നെറ്റ്വർക്കിലെ ഒരു ഉപകരണം തിരിച്ചറിയാൻ IP വിലാസം ഉപയോഗിക്കുന്നു. IP എന്നാൽ ഇന്റർനെറ്റ് പ്രോട്ടോക്കോൾ.

നോഡുകൾ: ഒരു നെറ്റ്വർക്കുമായി ബന്ധിപ്പിച്ചിരിക്കുന്ന ഉപകരണമാണ് നോഡ്. നോഡുകളുടെ ഉദാഹരണങ്ങളിൽ കമ്പ്യൂട്ടറുകൾ, പ്രിന്ററുകൾ, റൂട്ടറുകൾ എന്നിവ ഉൾപ്പെടുന്നു.

റൂട്ടറുകൾ: നെറ്റ്വർക്കുകൾക്കിടയിൽ ഡാറ്റ പാക്കറ്റുകൾ കൈമാറുന്ന ഒരു ഉപകരണമാണ് റൂട്ടർ.

സ്വിച്ചുകൾ: ഒരേ നെറ്റ്വർക്കിൽ ഒന്നിലധികം ഉപകരണങ്ങളെ ബന്ധിപ്പിക്കുന്ന ഉപകരണമാണ് സ്വിച്ച്. സ്വിച്ചിംഗ് ഉദ്ദേശിക്കുന്ന സ്വീകർത്താവിന് മാത്രം ഡാറ്റ അയയ്ക്കാൻ അനുവദിക്കുന്നു.

സ്വിച്ചിംഗ് തരങ്ങൾ:

സർക്യൂട്ട് സ്വിച്ചിംഗ്: സർക്യൂട്ട് സ്വിച്ചിംഗിൽ, രണ്ട് ഉപകരണങ്ങൾ തമ്മിലുള്ള ബന്ധം ആ പ്രത്യേക ആശയവിനിമയത്തിന് സമർപ്പിക്കുന്നു. കണക്ഷൻ സ്ഥാപിച്ചുകഴിഞ്ഞാൽ, മറ്റ് ഉപകരണങ്ങൾക്ക് ഇത് ഉപയോഗിക്കാൻ കഴിയില്ല.

പാക്കറ്റ് സ്വിച്ചിംഗ്: പാക്കറ്റ് സ്വിച്ചിംഗിൽ, ഡാറ്റയെ ചെറിയ പാക്കറ്റുകളായി തിരിച്ചിരിക്കുന്നു. ഓരോ പാക്കറ്റിനും ലക്ഷ്യസ്ഥാനത്തേക്ക് വ്യത്യസ്തമായ റൂട്ട് എടുക്കാം. ഒരേ നെറ്റ്വർക്ക് കണക്ഷൻ പങ്കിടാൻ ഒന്നിലധികം ഉപകരണങ്ങളെ അനുവദിക്കുന്നതിനാൽ പാക്കറ്റ് സ്വിച്ചിംഗ് സർക്യൂട്ട് സ്വിച്ചിംഗിനെക്കാൾ കാര്യക്ഷമമാണ്.

സന്ദേശ സ്വിച്ചിംഗ്: കമ്പ്യൂട്ടറുകൾക്കിടയിൽ സന്ദേശങ്ങൾ അയയ്ക്കാൻ ഉപയോഗിക്കുന്ന ഒരു തരം പാക്കറ്റ് സ്വിച്ചിംഗാണ് മെസേജ് സ്വിച്ചിംഗ്.

പോർട്ടുകൾ: ഒരു നെറ്റ്വർക്കിലേക്ക് ഉപകരണങ്ങളെ ബന്ധിപ്പിക്കുന്നതിന് പോർട്ടുകൾ ഉപയോഗിക്കുന്നു. ഓരോ ഉപകരണത്തിനും വ്യത്യസ്ത തരം നെറ്റ്വർക്കുകളിലേക്ക് കണക്റ്റ് ചെയ്യാൻ ഉപയോഗിക്കാവുന്ന ഒന്നിലധികം പോർട്ടുകൾ ഉണ്ട്.

പോർട്ടുകൾക്കുള്ള ഒരു സാമ്യം ഇതാ: നിങ്ങളുടെ വീട്ടിലെ ഔട്ട്ലെറ്റായി പോർട്ടുകളെ കരുതുക. ഒരു വിളക്ക്, ടിവി അല്ലെങ്കിൽ കമ്പ്യൂട്ടർ പ്ലഗ് ഇൻ ചെയ്യാൻ നിങ്ങൾക്ക് ഇതേ ഔട്ട്ലെറ്റ് ഉപയോഗിക്കാം.

നെറ്റ്വർക്ക് കേബിൾ തരങ്ങൾ

സാധാരണ 4 തരം നെറ്റ്വർക്ക് കേബിളുകൾ ഉണ്ട്:

ഏകോപന കേബിൾ: കേബിൾ ടിവിക്കും ഇന്റർനെറ്റിനും ഉപയോഗിക്കുന്ന ഒരു തരം കേബിളാണ് കോക്സിയൽ കേബിൾ. ഒരു ഇൻസുലേറ്റിംഗ് മെറ്റീരിയലും ഒരു സംരക്ഷണ ജാക്കറ്റും കൊണ്ട് ചുറ്റപ്പെട്ട ഒരു ചെമ്പ് കോർ കൊണ്ടാണ് ഇത് നിർമ്മിച്ചിരിക്കുന്നത്.

വളച്ചൊടിച്ച ജോഡി കേബിൾ: ഇഥർനെറ്റ് നെറ്റ്വർക്കുകൾക്കായി ഉപയോഗിക്കുന്ന ഒരു തരം കേബിളാണ് ട്വിസ്റ്റഡ് പെയർ കേബിൾ. രണ്ട് ചെമ്പ് കമ്പികൾ കൂട്ടിച്ചേർത്താണ് ഇത് നിർമ്മിച്ചിരിക്കുന്നത്. വളച്ചൊടിക്കുന്നത് ഇടപെടൽ കുറയ്ക്കാൻ സഹായിക്കുന്നു.

ഫൈബർ ഒപ്റ്റിക് കേബിൾ: ഫൈബർ ഒപ്റ്റിക് കേബിൾ എന്നത് ഡാറ്റ കൈമാറാൻ പ്രകാശം ഉപയോഗിക്കുന്ന ഒരു തരം കേബിളാണ്. ഇത് ഒരു ഗ്ലാസ് അല്ലെങ്കിൽ പ്ലാസ്റ്റിക് കോർ കൊണ്ടാണ് നിർമ്മിച്ചിരിക്കുന്നത്, അത് ഒരു ക്ലാഡിംഗ് മെറ്റീരിയലിനാൽ ചുറ്റപ്പെട്ടിരിക്കുന്നു.

വയർലെസ്സ്: ഡാറ്റ കൈമാറ്റം ചെയ്യാൻ റേഡിയോ തരംഗങ്ങൾ ഉപയോഗിക്കുന്ന ഒരു തരം നെറ്റ്വർക്കാണ് വയർലെസ്. വയർലെസ് നെറ്റ്വർക്കുകൾ ഉപകരണങ്ങളെ ബന്ധിപ്പിക്കുന്നതിന് ഫിസിക്കൽ കേബിളുകൾ ഉപയോഗിക്കുന്നില്ല.

ടോപ്പോളജികൾ

4 പൊതുവായ നെറ്റ്വർക്ക് ടോപ്പോളജികളുണ്ട്:

ബസ് ടോപ്പോളജി: ഒരു ബസ് ടോപ്പോളജിയിൽ, എല്ലാ ഉപകരണങ്ങളും ഒരൊറ്റ കേബിളുമായി ബന്ധിപ്പിച്ചിരിക്കുന്നു.

പ്രയോജനങ്ങൾ:

- പുതിയ ഉപകരണങ്ങൾ കണക്റ്റുചെയ്യാൻ എളുപ്പമാണ്

- ട്രബിൾഷൂട്ട് ചെയ്യാൻ എളുപ്പമാണ്

അസൗകര്യങ്ങൾ:

- പ്രധാന കേബിൾ പരാജയപ്പെടുകയാണെങ്കിൽ, മുഴുവൻ നെറ്റ്വർക്കും തകരാറിലാകും

- നെറ്റ്വർക്കിലേക്ക് കൂടുതൽ ഉപകരണങ്ങൾ ചേർക്കുമ്പോൾ പ്രകടനം കുറയുന്നു

നക്ഷത്ര ടോപ്പോളജി: ഒരു സ്റ്റാർ ടോപ്പോളജിയിൽ, എല്ലാ ഉപകരണങ്ങളും ഒരു കേന്ദ്ര ഉപകരണവുമായി ബന്ധിപ്പിച്ചിരിക്കുന്നു.

പ്രയോജനങ്ങൾ:

- ഉപകരണങ്ങൾ ചേർക്കാനും നീക്കംചെയ്യാനും എളുപ്പമാണ്

- ട്രബിൾഷൂട്ട് ചെയ്യാൻ എളുപ്പമാണ്

- ഓരോ ഉപകരണത്തിനും അതിന്റേതായ സമർപ്പിത കണക്ഷനുണ്ട്

അസൗകര്യങ്ങൾ:

- സെൻട്രൽ ഉപകരണം പരാജയപ്പെടുകയാണെങ്കിൽ, മുഴുവൻ നെറ്റ്വർക്കും പ്രവർത്തനരഹിതമാകും

റിംഗ് ടോപ്പോളജി: ഒരു റിംഗ് ടോപ്പോളജിയിൽ, ഓരോ ഉപകരണവും മറ്റ് രണ്ട് ഉപകരണങ്ങളുമായി ബന്ധിപ്പിച്ചിരിക്കുന്നു.

പ്രയോജനങ്ങൾ:

- ട്രബിൾഷൂട്ട് ചെയ്യാൻ എളുപ്പമാണ്

- ഓരോ ഉപകരണത്തിനും അതിന്റേതായ സമർപ്പിത കണക്ഷനുണ്ട്

അസൗകര്യങ്ങൾ:

- ഒരു ഉപകരണം പരാജയപ്പെടുകയാണെങ്കിൽ, മുഴുവൻ നെറ്റ്വർക്കും പ്രവർത്തനരഹിതമാകും

- നെറ്റ്വർക്കിലേക്ക് കൂടുതൽ ഉപകരണങ്ങൾ ചേർക്കുമ്പോൾ പ്രകടനം കുറയുന്നു

മെഷ് ടോപ്പോളജി: ഒരു മെഷ് ടോപ്പോളജിയിൽ, ഓരോ ഉപകരണവും മറ്റെല്ലാ ഉപകരണവുമായി ബന്ധിപ്പിച്ചിരിക്കുന്നു.

പ്രയോജനങ്ങൾ:

- ഓരോ ഉപകരണത്തിനും അതിന്റേതായ സമർപ്പിത കണക്ഷനുണ്ട്

- വിശ്വസനീയം

- പരാജയത്തിന്റെ ഒരു പോയിന്റും ഇല്ല

അസൗകര്യങ്ങൾ:

- മറ്റ് ടോപ്പോളജികളേക്കാൾ ചെലവേറിയത്

- ട്രബിൾഷൂട്ട് ചെയ്യാൻ ബുദ്ധിമുട്ട്

- നെറ്റ്വർക്കിലേക്ക് കൂടുതൽ ഉപകരണങ്ങൾ ചേർക്കുമ്പോൾ പ്രകടനം കുറയുന്നു

കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളുടെ 3 ഉദാഹരണങ്ങൾ

ഉദാഹരണം 1: ഒരു ഓഫീസ് ക്രമീകരണത്തിൽ, ഒരു നെറ്റ്വർക്ക് ഉപയോഗിച്ച് കമ്പ്യൂട്ടറുകൾ പരസ്പരം ബന്ധിപ്പിച്ചിരിക്കുന്നു. ഫയലുകളും പ്രിന്ററുകളും പങ്കിടാൻ ഈ നെറ്റ്വർക്ക് ജീവനക്കാരെ അനുവദിക്കുന്നു.

ഉദാഹരണം 2: ഒരു ഹോം നെറ്റ്വർക്ക് ഉപകരണങ്ങളെ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാനും പരസ്പരം ഡാറ്റ പങ്കിടാനും അനുവദിക്കുന്നു.

ഉദാഹരണം 3: ഫോണുകളും മറ്റ് മൊബൈൽ ഉപകരണങ്ങളും ഇന്റർനെറ്റിലേക്കും പരസ്പരം ബന്ധിപ്പിക്കുന്നതിന് ഒരു മൊബൈൽ നെറ്റ്വർക്ക് ഉപയോഗിക്കുന്നു.

കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകൾ ഇന്റർനെറ്റിൽ എങ്ങനെ പ്രവർത്തിക്കും?

കംപ്യൂട്ടർ നെറ്റ്വർക്കുകൾ ഉപകരണങ്ങളെ ഇന്റർനെറ്റുമായി ബന്ധിപ്പിക്കുന്നതിനാൽ അവയ്ക്ക് പരസ്പരം ആശയവിനിമയം നടത്താനാകും. നിങ്ങൾ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യുമ്പോൾ, നിങ്ങളുടെ കമ്പ്യൂട്ടർ നെറ്റ്വർക്കിലൂടെ ഡാറ്റ അയയ്ക്കുകയും സ്വീകരിക്കുകയും ചെയ്യുന്നു. ഈ ഡാറ്റ പാക്കറ്റുകളുടെ രൂപത്തിലാണ് അയയ്ക്കുന്നത്. ഓരോ പാക്കറ്റിലും അടങ്ങിയിരിക്കുന്നു വിവരം അത് എവിടെ നിന്ന് വന്നു, എവിടേക്ക് പോകുന്നു എന്നതിനെക്കുറിച്ച്. പാക്കറ്റുകൾ നെറ്റ്വർക്കിലൂടെ ലക്ഷ്യസ്ഥാനത്തേക്ക് എത്തിക്കുന്നു.

ഇന്റർനെറ്റ് സേവന ദാതാക്കൾ (ISP- കൾ) കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളും ഇന്റർനെറ്റും തമ്മിലുള്ള കണക്ഷൻ നൽകുക. പിയറിംഗ് എന്ന് വിളിക്കുന്ന ഒരു പ്രക്രിയയിലൂടെ ISP-കൾ കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിലേക്ക് കണക്ട് ചെയ്യുന്നു. രണ്ടോ അതിലധികമോ ശൃംഖലകൾ പരസ്പരം ബന്ധിപ്പിക്കുന്നതിനാൽ അവയ്ക്ക് ട്രാഫിക്കുകൾ കൈമാറാൻ കഴിയും. നെറ്റ്വർക്കുകൾക്കിടയിൽ അയയ്ക്കുന്ന ഡാറ്റയാണ് ട്രാഫിക്.

നാല് തരം ISP കണക്ഷനുകൾ ഉണ്ട്:

- ഡയൽ അപ്: ഒരു ഡയൽ-അപ്പ് കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒരു ഫോൺ ലൈൻ ഉപയോഗിക്കുന്നു. ഇതാണ് ഏറ്റവും വേഗത കുറഞ്ഞ കണക്ഷൻ.

– DSL: ഒരു DSL കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒരു ഫോൺ ലൈൻ ഉപയോഗിക്കുന്നു. ഡയൽ-അപ്പിനെക്കാൾ വേഗതയേറിയ കണക്ഷനാണിത്.

- കേബിൾ: ഒരു കേബിൾ കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒരു കേബിൾ ടിവി ലൈൻ ഉപയോഗിക്കുന്നു. DSL നെക്കാൾ വേഗതയേറിയ കണക്ഷനാണിത്.

- നാര്: ഒരു ഫൈബർ കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒപ്റ്റിക്കൽ ഫൈബറുകൾ ഉപയോഗിക്കുന്നു. ഇതാണ് ഏറ്റവും വേഗതയേറിയ കണക്ഷൻ.

നെറ്റ്വർക്ക് സേവന ദാതാക്കൾ (NSPs) കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളും ഇന്റർനെറ്റും തമ്മിലുള്ള കണക്ഷൻ നൽകുക. പിയറിംഗ് എന്ന് വിളിക്കുന്ന ഒരു പ്രക്രിയയിലൂടെ എൻഎസ്പികൾ കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകളിലേക്ക് കണക്ട് ചെയ്യുന്നു. രണ്ടോ അതിലധികമോ ശൃംഖലകൾ പരസ്പരം ബന്ധിപ്പിക്കുന്നതിനാൽ അവയ്ക്ക് ട്രാഫിക്കുകൾ കൈമാറാൻ കഴിയും. നെറ്റ്വർക്കുകൾക്കിടയിൽ അയയ്ക്കുന്ന ഡാറ്റയാണ് ട്രാഫിക്.

നാല് തരം NSP കണക്ഷനുകൾ ഉണ്ട്:

- ഡയൽ അപ്: ഒരു ഡയൽ-അപ്പ് കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒരു ഫോൺ ലൈൻ ഉപയോഗിക്കുന്നു. ഇതാണ് ഏറ്റവും വേഗത കുറഞ്ഞ കണക്ഷൻ.

– DSL: ഒരു DSL കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒരു ഫോൺ ലൈൻ ഉപയോഗിക്കുന്നു. ഡയൽ-അപ്പിനെക്കാൾ വേഗതയേറിയ കണക്ഷനാണിത്.

- കേബിൾ: ഒരു കേബിൾ കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒരു കേബിൾ ടിവി ലൈൻ ഉപയോഗിക്കുന്നു. DSL നെക്കാൾ വേഗതയേറിയ കണക്ഷനാണിത്.

- നാര്: ഒരു ഫൈബർ കണക്ഷൻ ഇന്റർനെറ്റിലേക്ക് കണക്റ്റുചെയ്യാൻ ഒപ്റ്റിക്കൽ ഫൈബറുകൾ ഉപയോഗിക്കുന്നു. ഇതാണ് ഏറ്റവും വേഗതയേറിയ കണക്ഷൻ.

കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് ആർക്കിടെക്ചർ

കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് ആർക്കിടെക്ചർ എന്നത് ഒരു നെറ്റ്വർക്കിൽ കമ്പ്യൂട്ടറുകൾ ക്രമീകരിക്കുന്ന രീതിയാണ്.

ഒരു പിയർ-ടു-പിയർ (P2P) ആർക്കിടെക്ചർ ഓരോ ഉപകരണവും ഒരു ക്ലയന്റും സെർവറും ആയ ഒരു നെറ്റ്വർക്ക് ആർക്കിടെക്ചറാണ്. ഒരു P2P നെറ്റ്വർക്കിൽ, സെൻട്രൽ സെർവർ ഇല്ല. ഉറവിടങ്ങൾ പങ്കിടുന്നതിന് ഓരോ ഉപകരണവും നെറ്റ്വർക്കിലെ മറ്റൊരു ഉപകരണത്തിലേക്ക് കണക്റ്റുചെയ്യുന്നു.

ഒരു ക്ലയന്റ്-സെർവർ (C/S) ആർക്കിടെക്ചർ ഓരോ ഉപകരണവും ഒരു ക്ലയന്റ് അല്ലെങ്കിൽ സെർവർ ആയ ഒരു നെറ്റ്വർക്ക് ആർക്കിടെക്ചറാണ്. ഒരു C/S നെറ്റ്വർക്കിൽ, ക്ലയന്റുകൾക്ക് സേവനങ്ങൾ നൽകുന്ന ഒരു സെൻട്രൽ സെർവർ ഉണ്ട്. ഉറവിടങ്ങൾ ആക്സസ് ചെയ്യുന്നതിനായി ക്ലയന്റുകൾ സെർവറിലേക്ക് കണക്റ്റുചെയ്യുന്നു.

ഒരു ത്രിതല വാസ്തുവിദ്യ ഓരോ ഉപകരണവും ഒരു ക്ലയന്റ് അല്ലെങ്കിൽ സെർവർ ആയ ഒരു നെറ്റ്വർക്ക് ആർക്കിടെക്ചറാണ്. ഒരു ത്രിതല നെറ്റ്വർക്കിൽ, മൂന്ന് തരം ഉപകരണങ്ങളുണ്ട്:

- ഉപഭോക്താക്കൾ: ഒരു നെറ്റ്വർക്കിലേക്ക് ബന്ധിപ്പിക്കുന്ന ഉപകരണമാണ് ക്ലയന്റ്.

- സെർവറുകൾ: എയിലെ ക്ലയന്റുകൾക്ക് സേവനങ്ങൾ നൽകുന്ന ഒരു ഉപകരണമാണ് സെർവർ.

- പ്രോട്ടോക്കോളുകൾ: ഒരു നെറ്റ്വർക്കിൽ ഉപകരണങ്ങൾ എങ്ങനെ ആശയവിനിമയം നടത്തുന്നു എന്നതിനെ നിയന്ത്രിക്കുന്ന നിയമങ്ങളുടെ ഒരു കൂട്ടമാണ് പ്രോട്ടോക്കോൾ.

ഒരു മെഷ് ആർക്കിടെക്ചർ ഓരോ ഉപകരണവും നെറ്റ്വർക്കിലെ മറ്റെല്ലാ ഉപകരണവുമായി ബന്ധിപ്പിച്ചിരിക്കുന്ന ഒരു നെറ്റ്വർക്ക് ആർക്കിടെക്ചറാണ്. ഒരു മെഷ് നെറ്റ്വർക്കിൽ, സെൻട്രൽ സെർവർ ഇല്ല. ഉറവിടങ്ങൾ പങ്കിടുന്നതിന് ഓരോ ഉപകരണവും നെറ്റ്വർക്കിലെ മറ്റെല്ലാ ഉപകരണത്തിലേക്കും ബന്ധിപ്പിക്കുന്നു.

A മുഴുവൻ മെഷ് ടോപ്പോളജി ഓരോ ഉപകരണവും നെറ്റ്വർക്കിലെ മറ്റെല്ലാ ഉപകരണവുമായി ബന്ധിപ്പിച്ചിരിക്കുന്ന ഒരു മെഷ് ആർക്കിടെക്ചറാണ്. ഒരു പൂർണ്ണ മെഷ് ടോപ്പോളജിയിൽ, സെൻട്രൽ സെർവർ ഇല്ല. ഉറവിടങ്ങൾ പങ്കിടുന്നതിന് ഓരോ ഉപകരണവും നെറ്റ്വർക്കിലെ മറ്റെല്ലാ ഉപകരണത്തിലേക്കും ബന്ധിപ്പിക്കുന്നു.

A ഭാഗിക മെഷ് ടോപ്പോളജി നെറ്റ്വർക്കിലെ മറ്റെല്ലാ ഉപകരണങ്ങളിലും ചില ഉപകരണങ്ങൾ കണക്റ്റുചെയ്തിരിക്കുന്ന ഒരു മെഷ് ആർക്കിടെക്ചറാണ്, എന്നാൽ എല്ലാ ഉപകരണങ്ങളും മറ്റെല്ലാ ഉപകരണങ്ങളിലേക്കും കണക്റ്റ് ചെയ്തിട്ടില്ല. ഒരു ഭാഗിക മെഷ് ടോപ്പോളജിയിൽ, സെൻട്രൽ സെർവർ ഇല്ല. ചില ഉപകരണങ്ങൾ നെറ്റ്വർക്കിലെ മറ്റെല്ലാ ഉപകരണത്തിലേക്കും കണക്റ്റുചെയ്യുന്നു, എന്നാൽ എല്ലാ ഉപകരണങ്ങളും മറ്റെല്ലാ ഉപകരണങ്ങളിലേക്കും കണക്റ്റുചെയ്യുന്നില്ല.

A വയർലെസ് മെഷ് നെറ്റ്വർക്ക് (WMN) ഉപകരണങ്ങളെ ബന്ധിപ്പിക്കുന്നതിന് വയർലെസ് സാങ്കേതികവിദ്യകൾ ഉപയോഗിക്കുന്ന ഒരു മെഷ് നെറ്റ്വർക്കാണ്. വയർഡ് മെഷ് നെറ്റ്വർക്ക് വിന്യസിക്കുന്നത് ബുദ്ധിമുട്ടുള്ള പാർക്കുകൾ, കോഫി ഷോപ്പുകൾ എന്നിവ പോലുള്ള പൊതു ഇടങ്ങളിൽ WMN-കൾ ഉപയോഗിക്കാറുണ്ട്.

ലോഡ് ബാലൻസറുകൾ ഉപയോഗിക്കുന്നു

ഒരു നെറ്റ്വർക്കിലുടനീളം ട്രാഫിക് വിതരണം ചെയ്യുന്ന ഉപകരണങ്ങളാണ് ലോഡ് ബാലൻസറുകൾ. നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളിലുടനീളം ട്രാഫിക് തുല്യമായി വിതരണം ചെയ്യുന്നതിലൂടെ ലോഡ് ബാലൻസറുകൾ പ്രകടനം മെച്ചപ്പെടുത്തുന്നു.

ലോഡ് ബാലൻസറുകൾ എപ്പോൾ ഉപയോഗിക്കണം

ധാരാളം ട്രാഫിക് ഉള്ള നെറ്റ്വർക്കുകളിൽ ലോഡ് ബാലൻസറുകൾ പലപ്പോഴും ഉപയോഗിക്കുന്നു. ഉദാഹരണത്തിന്, ഡാറ്റാ സെന്ററുകളിലും വെബ് ഫാമുകളിലും ലോഡ് ബാലൻസറുകൾ ഉപയോഗിക്കാറുണ്ട്.

ലോഡ് ബാലൻസറുകൾ എങ്ങനെ പ്രവർത്തിക്കുന്നു

ലോഡ് ബാലൻസറുകൾ വിവിധ അൽഗോരിതങ്ങൾ ഉപയോഗിച്ച് ഒരു നെറ്റ്വർക്കിലുടനീളം ട്രാഫിക് വിതരണം ചെയ്യുന്നു. ഏറ്റവും സാധാരണമായ അൽഗോരിതം റൗണ്ട് റോബിൻ അൽഗോരിതം ആണ്.

ദി റൗണ്ട് റോബിൻ അൽഗോരിതം നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളിലുടനീളം ട്രാഫിക് തുല്യമായി വിതരണം ചെയ്യുന്ന ഒരു ലോഡ്-ബാലൻസിങ് അൽഗോരിതം ആണ്. ഓരോ പുതിയ അഭ്യർത്ഥനയും ഒരു ലിസ്റ്റിലെ അടുത്ത ഉപകരണത്തിലേക്ക് അയച്ചുകൊണ്ട് റൗണ്ട്-റോബിൻ അൽഗോരിതം പ്രവർത്തിക്കുന്നു.

റൌണ്ട് റോബിൻ അൽഗോരിതം നടപ്പിലാക്കാൻ എളുപ്പമുള്ള ഒരു ലളിതമായ അൽഗോരിതം ആണ്. എന്നിരുന്നാലും, റൗണ്ട്-റോബിൻ അൽഗോരിതം നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളുടെ ശേഷി കണക്കിലെടുക്കുന്നില്ല. തൽഫലമായി, റൗണ്ട്-റോബിൻ അൽഗോരിതം ചിലപ്പോൾ ഉപകരണങ്ങൾ ഓവർലോഡ് ആകാൻ ഇടയാക്കും.

ഉദാഹരണത്തിന്, ഒരു നെറ്റ്വർക്കിൽ മൂന്ന് ഉപകരണങ്ങളുണ്ടെങ്കിൽ, റൗണ്ട്-റോബിൻ അൽഗോരിതം ആദ്യ അഭ്യർത്ഥന ആദ്യ ഉപകരണത്തിലേക്കും രണ്ടാമത്തെ അഭ്യർത്ഥന രണ്ടാമത്തെ ഉപകരണത്തിലേക്കും മൂന്നാമത്തെ അഭ്യർത്ഥന മൂന്നാം ഉപകരണത്തിലേക്കും അയയ്ക്കും. നാലാമത്തെ അഭ്യർത്ഥന ആദ്യ ഉപകരണത്തിലേക്ക് അയയ്ക്കും.

ഈ പ്രശ്നം ഒഴിവാക്കാൻ, ചില ലോഡ് ബാലൻസറുകൾ ഏറ്റവും കുറഞ്ഞ കണക്ഷൻ അൽഗോരിതം പോലെയുള്ള കൂടുതൽ സങ്കീർണ്ണമായ അൽഗോരിതങ്ങൾ ഉപയോഗിക്കുന്നു.

ദി കുറഞ്ഞത്-കണക്ഷൻ അൽഗോരിതം ഏറ്റവും കുറച്ച് സജീവ കണക്ഷനുകളുള്ള ഉപകരണത്തിലേക്ക് ഓരോ പുതിയ അഭ്യർത്ഥനയും അയയ്ക്കുന്ന ഒരു ലോഡ്-ബാലൻസിങ് അൽഗോരിതം ആണ്. നെറ്റ്വർക്കിലെ ഓരോ ഉപകരണത്തിനുമുള്ള സജീവ കണക്ഷനുകളുടെ എണ്ണം ട്രാക്ക് ചെയ്തുകൊണ്ടാണ് ഏറ്റവും കുറഞ്ഞ കണക്ഷനുകളുടെ അൽഗോരിതം പ്രവർത്തിക്കുന്നത്.

ഏറ്റവും കുറഞ്ഞ കണക്ഷനുകളുടെ അൽഗോരിതം റൗണ്ട്-റോബിൻ അൽഗോരിതത്തേക്കാൾ സങ്കീർണ്ണമാണ്, കൂടാതെ ഒരു നെറ്റ്വർക്കിലുടനീളം ട്രാഫിക്ക് കൂടുതൽ ഫലപ്രദമായി വിതരണം ചെയ്യാൻ കഴിയും. എന്നിരുന്നാലും, റൌണ്ട്-റോബിൻ അൽഗോരിതത്തേക്കാൾ ഏറ്റവും കുറഞ്ഞ കണക്ഷൻ അൽഗോരിതം നടപ്പിലാക്കാൻ കൂടുതൽ ബുദ്ധിമുട്ടാണ്.

ഉദാഹരണത്തിന്, ഒരു നെറ്റ്വർക്കിൽ മൂന്ന് ഉപകരണങ്ങളുണ്ടെങ്കിൽ, ആദ്യത്തെ ഉപകരണത്തിന് രണ്ട് സജീവ കണക്ഷനുകളും രണ്ടാമത്തെ ഉപകരണത്തിന് നാല് സജീവ കണക്ഷനുകളും മൂന്നാമത്തെ ഉപകരണത്തിന് ഒരു സജീവ കണക്ഷനും ഉണ്ടെങ്കിൽ, ഏറ്റവും കുറഞ്ഞ കണക്ഷനുകളുടെ അൽഗോരിതം നാലാമത്തെ അഭ്യർത്ഥന അയയ്ക്കും. മൂന്നാമത്തെ ഉപകരണം.

ഒരു നെറ്റ്വർക്കിലുടനീളം ട്രാഫിക് വിതരണം ചെയ്യാൻ ലോഡ് ബാലൻസറുകൾക്ക് അൽഗോരിതങ്ങളുടെ സംയോജനവും ഉപയോഗിക്കാം. ഉദാഹരണത്തിന്, ഒരു നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളിലുടനീളം ട്രാഫിക് തുല്യമായി വിതരണം ചെയ്യാൻ ഒരു ലോഡ് ബാലൻസർ റൗണ്ട്-റോബിൻ അൽഗോരിതം ഉപയോഗിച്ചേക്കാം, തുടർന്ന് ഏറ്റവും കുറച്ച് സജീവമായ കണക്ഷനുകളുള്ള ഉപകരണത്തിലേക്ക് പുതിയ അഭ്യർത്ഥനകൾ അയയ്ക്കാൻ ഏറ്റവും കുറഞ്ഞ കണക്ഷനുകളുടെ അൽഗോരിതം ഉപയോഗിക്കാം.

ലോഡ് ബാലൻസറുകൾ ക്രമീകരിക്കുന്നു

വിവിധ ക്രമീകരണങ്ങൾ ഉപയോഗിച്ചാണ് ലോഡ് ബാലൻസറുകൾ ക്രമീകരിച്ചിരിക്കുന്നത്. ട്രാഫിക് വിതരണം ചെയ്യാൻ ഉപയോഗിക്കുന്ന അൽഗോരിതങ്ങൾ, ലോഡ്-ബാലൻസിങ് പൂളിൽ ഉൾപ്പെടുത്തിയിരിക്കുന്ന ഉപകരണങ്ങൾ എന്നിവയാണ് ഏറ്റവും പ്രധാനപ്പെട്ട ക്രമീകരണങ്ങൾ.

ലോഡ് ബാലൻസറുകൾ സ്വമേധയാ ക്രമീകരിക്കാം, അല്ലെങ്കിൽ അവ യാന്ത്രികമായി ക്രമീകരിക്കാം. ധാരാളം ഉപകരണങ്ങൾ ഉള്ള നെറ്റ്വർക്കുകളിൽ ഓട്ടോമാറ്റിക് കോൺഫിഗറേഷൻ ഉപയോഗിക്കാറുണ്ട്, കൂടാതെ ചെറിയ നെറ്റ്വർക്കുകളിൽ മാനുവൽ കോൺഫിഗറേഷൻ ഉപയോഗിക്കാറുണ്ട്.

ഒരു ലോഡ് ബാലൻസർ കോൺഫിഗർ ചെയ്യുമ്പോൾ, അനുയോജ്യമായ അൽഗരിതങ്ങൾ തിരഞ്ഞെടുക്കുന്നതും ലോഡ്-ബാലൻസിങ് പൂളിൽ ഉപയോഗിക്കുന്ന എല്ലാ ഉപകരണങ്ങളും ഉൾപ്പെടുത്തുന്നതും പ്രധാനമാണ്.

ലോഡ് ബാലൻസറുകൾ പരിശോധിക്കുന്നു

ലോഡ് ബാലൻസറുകൾ പലതരം ഉപയോഗിച്ച് പരീക്ഷിക്കാവുന്നതാണ് ഉപകരണങ്ങൾ. ഏറ്റവും പ്രധാനപ്പെട്ട ഉപകരണം ഒരു നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്ററാണ്.

A നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്റർ ഒരു നെറ്റ്വർക്കിൽ ട്രാഫിക് സൃഷ്ടിക്കുന്ന ഒരു ഉപകരണമാണ്. ലോഡ് ബാലൻസറുകൾ പോലുള്ള നെറ്റ്വർക്ക് ഉപകരണങ്ങളുടെ പ്രകടനം പരിശോധിക്കാൻ നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്ററുകൾ ഉപയോഗിക്കുന്നു.

HTTP ട്രാഫിക്, TCP ട്രാഫിക്, UDP ട്രാഫിക് എന്നിവയുൾപ്പെടെ വിവിധ തരത്തിലുള്ള ട്രാഫിക്ക് തരങ്ങൾ സൃഷ്ടിക്കാൻ നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്ററുകൾ ഉപയോഗിക്കാം.

വിവിധ ബെഞ്ച്മാർക്കിംഗ് ടൂളുകൾ ഉപയോഗിച്ച് ലോഡ് ബാലൻസറുകളും പരീക്ഷിക്കാവുന്നതാണ്. ഒരു നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളുടെ പ്രകടനം അളക്കാൻ ബെഞ്ച്മാർക്കിംഗ് ടൂളുകൾ ഉപയോഗിക്കുന്നു.

ബെഞ്ച്മാർക്കിംഗ് ടൂളുകൾ വ്യത്യസ്ത ലോഡുകൾ, വ്യത്യസ്ത നെറ്റ്വർക്ക് അവസ്ഥകൾ, വ്യത്യസ്ത കോൺഫിഗറേഷനുകൾ എന്നിങ്ങനെ വിവിധ വ്യവസ്ഥകളിൽ ലോഡ് ബാലൻസറുകളുടെ പ്രകടനം അളക്കാൻ ഉപയോഗിക്കാം.

വിവിധ നിരീക്ഷണ ഉപകരണങ്ങൾ ഉപയോഗിച്ച് ലോഡ് ബാലൻസറുകളും പരീക്ഷിക്കാവുന്നതാണ്. ഒരു നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളുടെ പ്രകടനം ട്രാക്ക് ചെയ്യാൻ മോണിറ്ററിംഗ് ടൂളുകൾ ഉപയോഗിക്കുന്നു.

നിരീക്ഷണ ഉപകരണങ്ങൾ വ്യത്യസ്ത ലോഡുകൾ, വ്യത്യസ്ത നെറ്റ്വർക്ക് അവസ്ഥകൾ, വ്യത്യസ്ത കോൺഫിഗറേഷനുകൾ എന്നിങ്ങനെ വിവിധ വ്യവസ്ഥകളിൽ ലോഡ് ബാലൻസറുകളുടെ പ്രകടനം ട്രാക്ക് ചെയ്യാൻ ഉപയോഗിക്കാം.

ഉപസംഹാരമായി:

പല നെറ്റ്വർക്കുകളുടെയും പ്രധാന ഭാഗമാണ് ലോഡ് ബാലൻസറുകൾ. നെറ്റ്വർക്കിലുടനീളം ട്രാഫിക് വിതരണം ചെയ്യുന്നതിനും നെറ്റ്വർക്ക് ആപ്ലിക്കേഷനുകളുടെ പ്രകടനം മെച്ചപ്പെടുത്തുന്നതിനും ലോഡ് ബാലൻസറുകൾ ഉപയോഗിക്കുന്നു.

ഉള്ളടക്ക ഡെലിവറി നെറ്റ്വർക്കുകൾ (സിഡിഎൻ)

ഉപയോക്താക്കൾക്ക് ഉള്ളടക്കം എത്തിക്കാൻ ഉപയോഗിക്കുന്ന സെർവറുകളുടെ ഒരു ശൃംഖലയാണ് കണ്ടന്റ് ഡെലിവറി നെറ്റ്വർക്ക് (സിഡിഎൻ).

ലോകത്തിന്റെ വിവിധ ഭാഗങ്ങളിൽ സ്ഥിതി ചെയ്യുന്ന ഉള്ളടക്കം വിതരണം ചെയ്യാൻ CDN-കൾ ഉപയോഗിക്കാറുണ്ട്. ഉദാഹരണത്തിന്, യൂറോപ്പിലെ ഒരു സെർവറിൽ നിന്ന് ഏഷ്യയിലെ ഒരു ഉപയോക്താവിന് ഉള്ളടക്കം നൽകുന്നതിന് ഒരു CDN ഉപയോഗിച്ചേക്കാം.

ലോകത്തിന്റെ വിവിധ ഭാഗങ്ങളിൽ സ്ഥിതി ചെയ്യുന്ന ഉള്ളടക്കം വിതരണം ചെയ്യുന്നതിനും CDN-കൾ ഉപയോഗിക്കാറുണ്ട്. ഉദാഹരണത്തിന്, യൂറോപ്പിലെ ഒരു സെർവറിൽ നിന്ന് ഏഷ്യയിലെ ഒരു ഉപയോക്താവിന് ഉള്ളടക്കം നൽകുന്നതിന് ഒരു CDN ഉപയോഗിച്ചേക്കാം.

വെബ്സൈറ്റുകളുടെയും ആപ്ലിക്കേഷനുകളുടെയും പ്രകടനം മെച്ചപ്പെടുത്താൻ CDN-കൾ ഉപയോഗിക്കാറുണ്ട്. ഉള്ളടക്കത്തിന്റെ ലഭ്യത മെച്ചപ്പെടുത്താനും CDN-കൾ ഉപയോഗിക്കാം.

CDN-കൾ കോൺഫിഗർ ചെയ്യുന്നു

വിവിധ ക്രമീകരണങ്ങൾ ഉപയോഗിച്ചാണ് CDN-കൾ ക്രമീകരിച്ചിരിക്കുന്നത്. ഉള്ളടക്കം ഡെലിവർ ചെയ്യാൻ ഉപയോഗിക്കുന്ന സെർവറുകളും CDN ഡെലിവർ ചെയ്യുന്ന ഉള്ളടക്കവുമാണ് ഏറ്റവും പ്രധാനപ്പെട്ട ക്രമീകരണം.

CDN-കൾ സ്വമേധയാ ക്രമീകരിക്കാം, അല്ലെങ്കിൽ അവ സ്വയമേ കോൺഫിഗർ ചെയ്യാവുന്നതാണ്. ധാരാളം ഉപകരണങ്ങൾ ഉള്ള നെറ്റ്വർക്കുകളിൽ ഓട്ടോമാറ്റിക് കോൺഫിഗറേഷൻ ഉപയോഗിക്കാറുണ്ട്, കൂടാതെ ചെറിയ നെറ്റ്വർക്കുകളിൽ മാനുവൽ കോൺഫിഗറേഷൻ ഉപയോഗിക്കാറുണ്ട്.

ഒരു CDN കോൺഫിഗർ ചെയ്യുമ്പോൾ, ഉചിതമായ സെർവറുകൾ തിരഞ്ഞെടുക്കുന്നതും ആവശ്യമായ ഉള്ളടക്കം നൽകുന്നതിന് CDN കോൺഫിഗർ ചെയ്യേണ്ടതും പ്രധാനമാണ്.

CDN-കൾ പരിശോധിക്കുന്നു

വിവിധ ഉപകരണങ്ങൾ ഉപയോഗിച്ച് CDN-കൾ പരിശോധിക്കാവുന്നതാണ്. ഏറ്റവും പ്രധാനപ്പെട്ട ഉപകരണം ഒരു നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്ററാണ്.

നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്റർ എന്നത് ഒരു നെറ്റ്വർക്കിൽ ട്രാഫിക് സൃഷ്ടിക്കുന്ന ഒരു ഉപകരണമാണ്. CDN-കൾ പോലുള്ള നെറ്റ്വർക്ക് ഉപകരണങ്ങളുടെ പ്രകടനം പരിശോധിക്കാൻ നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്ററുകൾ ഉപയോഗിക്കുന്നു.

HTTP ട്രാഫിക്, TCP ട്രാഫിക്, UDP ട്രാഫിക് എന്നിവയുൾപ്പെടെ വിവിധ തരത്തിലുള്ള ട്രാഫിക്ക് തരങ്ങൾ സൃഷ്ടിക്കാൻ നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്ററുകൾ ഉപയോഗിക്കാം.

വിവിധ ബെഞ്ച്മാർക്കിംഗ് ടൂളുകൾ ഉപയോഗിച്ചും CDN-കൾ പരീക്ഷിക്കാവുന്നതാണ്. ഒരു നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളുടെ പ്രകടനം അളക്കാൻ ബെഞ്ച്മാർക്കിംഗ് ടൂളുകൾ ഉപയോഗിക്കുന്നു.

ബെഞ്ച്മാർക്കിംഗ് ടൂളുകൾ വ്യത്യസ്ത ലോഡുകൾ, വ്യത്യസ്ത നെറ്റ്വർക്ക് അവസ്ഥകൾ, വ്യത്യസ്ത കോൺഫിഗറേഷനുകൾ എന്നിങ്ങനെ വിവിധ സാഹചര്യങ്ങളിൽ CDN-കളുടെ പ്രകടനം അളക്കാൻ ഉപയോഗിക്കാം.

വിവിധ നിരീക്ഷണ ടൂളുകൾ ഉപയോഗിച്ചും CDN-കൾ പരീക്ഷിക്കാവുന്നതാണ്. ഒരു നെറ്റ്വർക്കിലെ ഉപകരണങ്ങളുടെ പ്രകടനം ട്രാക്ക് ചെയ്യാൻ മോണിറ്ററിംഗ് ടൂളുകൾ ഉപയോഗിക്കുന്നു.

നിരീക്ഷണ ഉപകരണങ്ങൾ വ്യത്യസ്ത ലോഡുകൾ, വ്യത്യസ്ത നെറ്റ്വർക്ക് അവസ്ഥകൾ, വ്യത്യസ്ത കോൺഫിഗറേഷനുകൾ എന്നിങ്ങനെ വിവിധ വ്യവസ്ഥകളിൽ CDN-കളുടെ പ്രകടനം ട്രാക്ക് ചെയ്യാൻ ഉപയോഗിക്കാം.

ഉപസംഹാരമായി:

CDN-കൾ പല നെറ്റ്വർക്കുകളുടെയും ഒരു പ്രധാന ഭാഗമാണ്. ഉപയോക്താക്കൾക്ക് ഉള്ളടക്കം എത്തിക്കുന്നതിനും വെബ്സൈറ്റുകളുടെയും ആപ്ലിക്കേഷനുകളുടെയും പ്രകടനം മെച്ചപ്പെടുത്തുന്നതിനും CDN-കൾ ഉപയോഗിക്കുന്നു. CDN-കൾ സ്വമേധയാ ക്രമീകരിക്കാം, അല്ലെങ്കിൽ അവ സ്വയമേ കോൺഫിഗർ ചെയ്യാവുന്നതാണ്. നെറ്റ്വർക്ക് ട്രാഫിക് ജനറേറ്ററുകളും ബെഞ്ച്മാർക്കിംഗ് ടൂളുകളും ഉൾപ്പെടെ വിവിധ ടൂളുകൾ ഉപയോഗിച്ച് CDN-കൾ പരിശോധിക്കാവുന്നതാണ്. CDN-കളുടെ പ്രകടനം ട്രാക്ക് ചെയ്യാനും മോണിറ്ററിംഗ് ടൂളുകൾ ഉപയോഗിക്കാം.

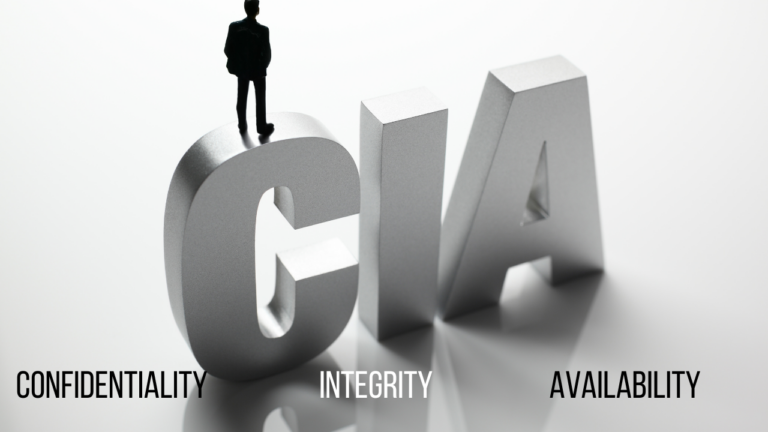

നെറ്റ്വർക്ക് സുരക്ഷ

ഒരു കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് അനധികൃത ആക്സസ്സിൽ നിന്ന് സുരക്ഷിതമാക്കുന്ന രീതിയാണ് നെറ്റ്വർക്ക് സുരക്ഷ. ഒരു നെറ്റ്വർക്കിലേക്കുള്ള എൻട്രി പോയിന്റുകളിൽ ഇവ ഉൾപ്പെടുന്നു:

- നെറ്റ്വർക്കിലേക്കുള്ള ശാരീരിക ആക്സസ്: റൂട്ടറുകളും സ്വിച്ചുകളും പോലുള്ള നെറ്റ്വർക്ക് ഹാർഡ്വെയറിലേക്കുള്ള ആക്സസ് ഇതിൽ ഉൾപ്പെടുന്നു.

- നെറ്റ്വർക്കിലേക്കുള്ള ലോജിക്കൽ ആക്സസ്: ഓപ്പറേറ്റിംഗ് സിസ്റ്റവും ആപ്ലിക്കേഷനുകളും പോലുള്ള നെറ്റ്വർക്ക് സോഫ്റ്റ്വെയറിലേക്കുള്ള ആക്സസ് ഇതിൽ ഉൾപ്പെടുന്നു.

നെറ്റ്വർക്ക് സുരക്ഷാ പ്രക്രിയകളിൽ ഇവ ഉൾപ്പെടുന്നു:

- തിരിച്ചറിയൽ: ആരാണ് അല്ലെങ്കിൽ എന്താണ് നെറ്റ്വർക്ക് ആക്സസ് ചെയ്യാൻ ശ്രമിക്കുന്നതെന്ന് തിരിച്ചറിയുന്ന പ്രക്രിയയാണിത്.

- പ്രാമാണീകരണം: ഉപയോക്താവിന്റെയോ ഉപകരണത്തിന്റെയോ ഐഡന്റിറ്റി സാധുതയുള്ളതാണോ എന്ന് പരിശോധിക്കുന്ന പ്രക്രിയയാണിത്.

- അംഗീകാരം: ഉപയോക്താവിന്റെയോ ഉപകരണത്തിന്റെയോ ഐഡന്റിറ്റിയെ അടിസ്ഥാനമാക്കി നെറ്റ്വർക്കിലേക്കുള്ള ആക്സസ് അനുവദിക്കുകയോ നിരസിക്കുകയോ ചെയ്യുന്ന പ്രക്രിയയാണിത്.

- അക്കൌണ്ടിംഗ്: എല്ലാ നെറ്റ്വർക്ക് പ്രവർത്തനങ്ങളും ട്രാക്ക് ചെയ്യുന്നതിനും ലോഗ് ചെയ്യുന്നതിനുമുള്ള പ്രക്രിയയാണിത്.

നെറ്റ്വർക്ക് സുരക്ഷാ സാങ്കേതികവിദ്യകളിൽ ഇവ ഉൾപ്പെടുന്നു:

- ഫയർവാളുകൾ: രണ്ട് നെറ്റ്വർക്കുകൾക്കിടയിലുള്ള ട്രാഫിക് ഫിൽട്ടർ ചെയ്യുന്ന ഒരു ഹാർഡ്വെയർ അല്ലെങ്കിൽ സോഫ്റ്റ്വെയർ ഉപകരണമാണ് ഫയർവാൾ.

- നുഴഞ്ഞുകയറ്റം കണ്ടെത്തൽ സംവിധാനങ്ങൾ: നുഴഞ്ഞുകയറ്റത്തിന്റെ ലക്ഷണങ്ങൾക്കായി നെറ്റ്വർക്ക് പ്രവർത്തനം നിരീക്ഷിക്കുന്ന ഒരു സോഫ്റ്റ്വെയർ ആപ്ലിക്കേഷനാണ് നുഴഞ്ഞുകയറ്റം കണ്ടെത്തൽ സംവിധാനം.

- വെർച്വൽ സ്വകാര്യ നെറ്റ്വർക്കുകൾ: രണ്ടോ അതിലധികമോ ഉപകരണങ്ങൾക്കിടയിലുള്ള ഒരു സുരക്ഷിത തുരങ്കമാണ് വെർച്വൽ പ്രൈവറ്റ് നെറ്റ്വർക്ക്.

നെറ്റ്വർക്ക് സുരക്ഷാ നയങ്ങൾ ഒരു നെറ്റ്വർക്ക് എങ്ങനെ ഉപയോഗിക്കണമെന്നും ആക്സസ് ചെയ്യണമെന്നും നിയന്ത്രിക്കുന്ന നിയമങ്ങളും നിയന്ത്രണങ്ങളുമാണ്. നയങ്ങൾ സാധാരണയായി സ്വീകാര്യമായ ഉപയോഗം പോലുള്ള വിഷയങ്ങൾ ഉൾക്കൊള്ളുന്നു, പാസ്വേഡ് മാനേജ്മെൻ്റ്, ഡാറ്റ സുരക്ഷ. സുരക്ഷാ നയങ്ങൾ പ്രധാനമാണ്, കാരണം നെറ്റ്വർക്ക് സുരക്ഷിതമായും ഉത്തരവാദിത്തത്തോടെയും ഉപയോഗിക്കുന്നുണ്ടെന്ന് ഉറപ്പാക്കാൻ അവ സഹായിക്കുന്നു.

ഒരു നെറ്റ്വർക്ക് സുരക്ഷാ നയം രൂപകൽപ്പന ചെയ്യുമ്പോൾ, ഇനിപ്പറയുന്നവ പരിഗണിക്കേണ്ടത് പ്രധാനമാണ്:

- നെറ്റ്വർക്ക് തരം: ഉപയോഗിക്കുന്ന നെറ്റ്വർക്കിന്റെ തരത്തിന് സുരക്ഷാ നയം ഉചിതമായിരിക്കണം. ഉദാഹരണത്തിന്, ഒരു കോർപ്പറേറ്റ് ഇൻട്രാനെറ്റിനുള്ള നയം ഒരു പൊതു വെബ്സൈറ്റിനുള്ള നയത്തിൽ നിന്ന് വ്യത്യസ്തമായിരിക്കും.

- നെറ്റ്വർക്കിന്റെ വലുപ്പം: സുരക്ഷാ നയം നെറ്റ്വർക്കിന്റെ വലുപ്പത്തിന് അനുയോജ്യമായിരിക്കണം. ഉദാഹരണത്തിന്, ഒരു ചെറിയ ഓഫീസ് നെറ്റ്വർക്കിനുള്ള നയം ഒരു വലിയ എന്റർപ്രൈസ് നെറ്റ്വർക്കിനുള്ള പോളിസിയിൽ നിന്ന് വ്യത്യസ്തമായിരിക്കും.

- നെറ്റ്വർക്കിന്റെ ഉപയോക്താക്കൾ: സുരക്ഷാ നയം നെറ്റ്വർക്കിന്റെ ഉപയോക്താക്കളുടെ ആവശ്യങ്ങൾ കണക്കിലെടുക്കണം. ഉദാഹരണത്തിന്, ജീവനക്കാർ ഉപയോഗിക്കുന്ന ഒരു നെറ്റ്വർക്കിനുള്ള പോളിസി, ഉപഭോക്താക്കൾ ഉപയോഗിക്കുന്ന നെറ്റ്വർക്കിന്റെ പോളിസിയിൽ നിന്ന് വ്യത്യസ്തമായിരിക്കും.

- നെറ്റ്വർക്കിന്റെ ഉറവിടങ്ങൾ: നെറ്റ്വർക്കിൽ ലഭ്യമായ വിഭവങ്ങളുടെ തരങ്ങൾ സുരക്ഷാ നയം കണക്കിലെടുക്കണം. ഉദാഹരണത്തിന്, സെൻസിറ്റീവ് ഡാറ്റയുള്ള ഒരു നെറ്റ്വർക്കിനുള്ള നയം പൊതു ഡാറ്റയുള്ള ഒരു നെറ്റ്വർക്കിന്റെ നയത്തിൽ നിന്ന് വ്യത്യസ്തമായിരിക്കും.

ഡാറ്റ സംഭരിക്കുന്നതിനോ പങ്കിടുന്നതിനോ കമ്പ്യൂട്ടറുകൾ ഉപയോഗിക്കുന്ന ഏതൊരു സ്ഥാപനത്തിനും നെറ്റ്വർക്ക് സുരക്ഷ ഒരു പ്രധാന പരിഗണനയാണ്. സുരക്ഷാ നയങ്ങളും സാങ്കേതികവിദ്യകളും നടപ്പിലാക്കുന്നതിലൂടെ, തങ്ങളുടെ നെറ്റ്വർക്കുകളെ അനധികൃത ആക്സസ്സിൽ നിന്നും നുഴഞ്ഞുകയറ്റത്തിൽ നിന്നും സംരക്ഷിക്കാൻ ഓർഗനൈസേഷനുകൾക്ക് സഹായിക്കാനാകും.

https://www.youtube.com/shorts/mNYJC_qOrDw

സ്വീകാര്യമായ ഉപയോഗ നയങ്ങൾ

ഒരു കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് എങ്ങനെ ഉപയോഗിക്കാമെന്ന് നിർവചിക്കുന്ന ഒരു കൂട്ടം നിയമങ്ങളാണ് സ്വീകാര്യമായ ഉപയോഗ നയം. സ്വീകാര്യമായ ഉപയോഗ നയം സാധാരണയായി നെറ്റ്വർക്കിന്റെ സ്വീകാര്യമായ ഉപയോഗം, പാസ്വേഡ് മാനേജ്മെന്റ്, ഡാറ്റ സുരക്ഷ എന്നിവ പോലുള്ള വിഷയങ്ങൾ ഉൾക്കൊള്ളുന്നു. സ്വീകാര്യമായ ഉപയോഗ നയങ്ങൾ പ്രധാനമാണ്, കാരണം നെറ്റ്വർക്ക് സുരക്ഷിതവും ഉത്തരവാദിത്തത്തോടെയും ഉപയോഗിക്കുന്നുണ്ടെന്ന് ഉറപ്പാക്കാൻ അവ സഹായിക്കുന്നു.

പാസ്വേഡ് മാനേജുമെന്റ്

പാസ്വേഡുകൾ സൃഷ്ടിക്കുകയും സംഭരിക്കുകയും സംരക്ഷിക്കുകയും ചെയ്യുന്ന പ്രക്രിയയാണ് പാസ്വേഡ് മാനേജ്മെന്റ്. കമ്പ്യൂട്ടർ നെറ്റ്വർക്കുകൾ, ആപ്ലിക്കേഷനുകൾ, ഡാറ്റ എന്നിവ ആക്സസ് ചെയ്യാൻ പാസ്വേഡുകൾ ഉപയോഗിക്കുന്നു. പാസ്വേഡ് മാനേജുമെന്റ് നയങ്ങൾ സാധാരണയായി പാസ്വേഡ് ശക്തി, പാസ്വേഡ് കാലഹരണപ്പെടൽ, പാസ്വേഡ് വീണ്ടെടുക്കൽ തുടങ്ങിയ വിഷയങ്ങൾ ഉൾക്കൊള്ളുന്നു.

ഡാറ്റാ സുരക്ഷ

അനധികൃത ആക്സസ്സിൽ നിന്ന് ഡാറ്റ പരിരക്ഷിക്കുന്ന രീതിയാണ് ഡാറ്റ സുരക്ഷ. ഡാറ്റാ സുരക്ഷാ സാങ്കേതികവിദ്യകളിൽ എൻക്രിപ്ഷൻ, ആക്സസ് കൺട്രോൾ, ഡാറ്റ ചോർച്ച തടയൽ എന്നിവ ഉൾപ്പെടുന്നു. ഡാറ്റാ സെക്യൂരിറ്റി പോളിസികൾ സാധാരണയായി ഡാറ്റ വർഗ്ഗീകരണം, ഡാറ്റ കൈകാര്യം ചെയ്യൽ തുടങ്ങിയ വിഷയങ്ങൾ ഉൾക്കൊള്ളുന്നു.

നെറ്റ്വർക്ക് സുരക്ഷാ ചെക്ക്ലിസ്റ്റ്

- നെറ്റ്വർക്കിന്റെ വ്യാപ്തി നിർവചിക്കുക.

- നെറ്റ്വർക്കിലെ അസറ്റുകൾ തിരിച്ചറിയുക.

- നെറ്റ്വർക്കിലെ ഡാറ്റ തരംതിരിക്കുക.

- ഉചിതമായ സുരക്ഷാ സാങ്കേതികവിദ്യകൾ തിരഞ്ഞെടുക്കുക.

- സുരക്ഷാ സാങ്കേതികവിദ്യകൾ നടപ്പിലാക്കുക.

- സുരക്ഷാ സാങ്കേതികവിദ്യകൾ പരീക്ഷിക്കുക.

- സുരക്ഷാ സാങ്കേതികവിദ്യകൾ വിന്യസിക്കുക.

- നുഴഞ്ഞുകയറ്റത്തിന്റെ ലക്ഷണങ്ങൾക്കായി നെറ്റ്വർക്ക് നിരീക്ഷിക്കുക.

- നുഴഞ്ഞുകയറ്റ സംഭവങ്ങളോട് പ്രതികരിക്കുക.

- ആവശ്യമായ സുരക്ഷാ നയങ്ങളും സാങ്കേതികവിദ്യകളും അപ്ഡേറ്റ് ചെയ്യുക.

നെറ്റ്വർക്ക് സുരക്ഷയിൽ, സോഫ്റ്റ്വെയറും ഹാർഡ്വെയറും അപ്ഡേറ്റ് ചെയ്യുന്നത് വക്രതയ്ക്ക് മുന്നിൽ നിൽക്കുന്നതിന്റെ ഒരു പ്രധാന ഭാഗമാണ്. പുതിയ കേടുപാടുകൾ നിരന്തരം കണ്ടെത്തുകയും പുതിയ ആക്രമണങ്ങൾ വികസിപ്പിക്കുകയും ചെയ്യുന്നു. സോഫ്റ്റ്വെയറും ഹാർഡ്വെയറും കാലികമായി നിലനിർത്തുന്നതിലൂടെ, ഈ ഭീഷണികളിൽ നിന്ന് നെറ്റ്വർക്കുകളെ മികച്ച രീതിയിൽ സംരക്ഷിക്കാൻ കഴിയും.

നെറ്റ്വർക്ക് സുരക്ഷ ഒരു സങ്കീർണ്ണമായ വിഷയമാണ്, എല്ലാ ഭീഷണികളിൽ നിന്നും ഒരു നെറ്റ്വർക്കിനെ സംരക്ഷിക്കുന്ന ഒരൊറ്റ പരിഹാരവുമില്ല. നെറ്റ്വർക്ക് സുരക്ഷാ ഭീഷണികൾക്കെതിരായ ഏറ്റവും മികച്ച പ്രതിരോധം ഒന്നിലധികം സാങ്കേതികവിദ്യകളും നയങ്ങളും ഉപയോഗിക്കുന്ന ഒരു ലേയേർഡ് സമീപനമാണ്.

ഒരു കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് ഉപയോഗിക്കുന്നതിന്റെ പ്രയോജനങ്ങൾ എന്തൊക്കെയാണ്?

ഒരു കമ്പ്യൂട്ടർ നെറ്റ്വർക്ക് ഉപയോഗിക്കുന്നതിന് നിരവധി നേട്ടങ്ങളുണ്ട്, അവയിൽ ഉൾപ്പെടുന്നു:

- ഉൽപ്പാദനക്ഷമത വർദ്ധിപ്പിച്ചു: ജീവനക്കാർക്ക് ഫയലുകളും പ്രിന്ററുകളും പങ്കിടാൻ കഴിയും, ഇത് ജോലി ചെയ്യുന്നത് എളുപ്പമാക്കുന്നു.

- കുറഞ്ഞ ചെലവുകൾ: പ്രിന്ററുകൾ, സ്കാനറുകൾ എന്നിവ പോലുള്ള ഉറവിടങ്ങൾ പങ്കിടുന്നതിലൂടെ നെറ്റ്വർക്കുകൾക്ക് പണം ലാഭിക്കാൻ കഴിയും.

- മെച്ചപ്പെട്ട ആശയവിനിമയം: സന്ദേശങ്ങൾ അയയ്ക്കുന്നതും മറ്റുള്ളവരുമായി ബന്ധപ്പെടുന്നതും നെറ്റ്വർക്കുകൾ എളുപ്പമാക്കുന്നു.

- വർദ്ധിച്ച സുരക്ഷ: ആർക്കൊക്കെ ആക്സസ്സ് ഉണ്ടെന്ന് നിയന്ത്രിക്കുന്നതിലൂടെ ഡാറ്റ പരിരക്ഷിക്കാൻ നെറ്റ്വർക്കുകൾക്ക് കഴിയും.

- മെച്ചപ്പെട്ട വിശ്വാസ്യത: നെറ്റ്വർക്കുകൾക്ക് ആവർത്തനം നൽകാൻ കഴിയും, അതായത് നെറ്റ്വർക്കിന്റെ ഒരു ഭാഗം തകരാറിലായാൽ, മറ്റ് ഭാഗങ്ങൾക്ക് ഇപ്പോഴും പ്രവർത്തിക്കാനാകും.

ചുരുക്കം

ഐടി നെറ്റ്വർക്കിംഗ് ഒരു സങ്കീർണ്ണമായ വിഷയമാണ്, എന്നാൽ ഈ ലേഖനം നിങ്ങൾക്ക് അടിസ്ഥാനകാര്യങ്ങളെക്കുറിച്ച് നല്ല ധാരണ നൽകേണ്ടതായിരുന്നു. ഭാവിയിലെ ലേഖനങ്ങളിൽ, നെറ്റ്വർക്ക് സുരക്ഷയും നെറ്റ്വർക്ക് ട്രബിൾഷൂട്ടിംഗും പോലുള്ള കൂടുതൽ വിപുലമായ വിഷയങ്ങൾ ഞങ്ങൾ ചർച്ച ചെയ്യും.