ഒരു Amazon Web Services (AWS) ഉപയോക്താവ് എന്ന നിലയിൽ, സുരക്ഷാ ഗ്രൂപ്പുകൾ എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്നും അത് മനസ്സിലാക്കേണ്ടത് പ്രധാനമാണ് മികച്ച രീതികൾ അവ സജ്ജീകരിക്കുന്നതിന്.

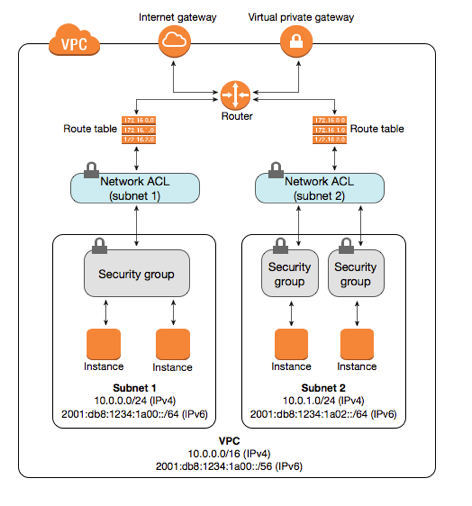

സുരക്ഷാ ഗ്രൂപ്പുകൾ നിങ്ങളുടെ AWS സംഭവങ്ങളുടെ ഒരു ഫയർവാൾ ആയി പ്രവർത്തിക്കുന്നു, നിങ്ങളുടെ സംഭവങ്ങളിലേക്കുള്ള ഇൻബൗണ്ട്, ഔട്ട്ബൗണ്ട് ട്രാഫിക് നിയന്ത്രിക്കുന്നു.

ഈ ബ്ലോഗ് പോസ്റ്റിൽ, നിങ്ങളുടെ ഡാറ്റ സുരക്ഷിതമായി സൂക്ഷിക്കാൻ നിങ്ങൾ പിന്തുടരേണ്ട നാല് പ്രധാന സുരക്ഷാ ഗ്രൂപ്പിന്റെ മികച്ച രീതികൾ ഞങ്ങൾ ചർച്ച ചെയ്യും.

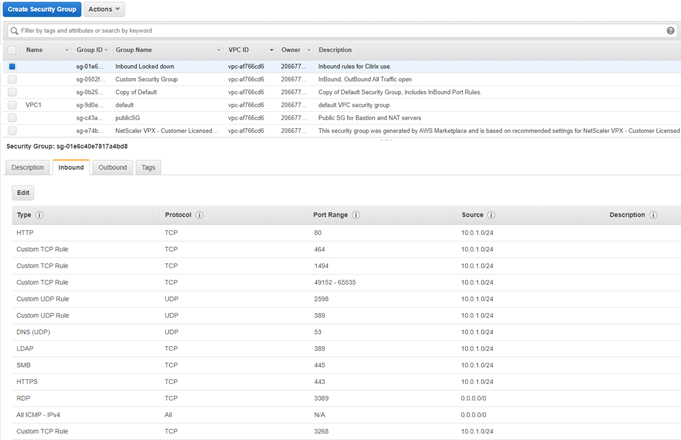

ഒരു സുരക്ഷാ ഗ്രൂപ്പ് സൃഷ്ടിക്കുമ്പോൾ, നിങ്ങൾ ഒരു പേരും വിവരണവും വ്യക്തമാക്കേണ്ടതുണ്ട്. പേര് നിങ്ങൾ ആഗ്രഹിക്കുന്ന എന്തും ആകാം, എന്നാൽ വിവരണം പ്രധാനമാണ്, കാരണം ഇത് സുരക്ഷാ ഗ്രൂപ്പിന്റെ ഉദ്ദേശ്യം പിന്നീട് ഓർമ്മിക്കാൻ സഹായിക്കും. സെക്യൂരിറ്റി ഗ്രൂപ്പ് നിയമങ്ങൾ കോൺഫിഗർ ചെയ്യുമ്പോൾ, നിങ്ങൾ പ്രോട്ടോക്കോൾ (TCP, UDP, അല്ലെങ്കിൽ ICMP), പോർട്ട് ശ്രേണി, ഉറവിടം (എവിടെയും അല്ലെങ്കിൽ പ്രത്യേകം) എന്നിവ വ്യക്തമാക്കേണ്ടതുണ്ട് IP വിലാസം), ട്രാഫിക് അനുവദിക്കണോ വേണ്ടയോ എന്ന്. നിങ്ങൾക്ക് അറിയാവുന്നതും പ്രതീക്ഷിക്കുന്നതുമായ വിശ്വസനീയ ഉറവിടങ്ങളിൽ നിന്ന് മാത്രം ട്രാഫിക് അനുവദിക്കുന്നത് പ്രധാനമാണ്.

സുരക്ഷാ ഗ്രൂപ്പുകൾ ക്രമീകരിക്കുമ്പോൾ ഏറ്റവും സാധാരണമായ നാല് തെറ്റുകൾ ഏതൊക്കെയാണ്?

സെക്യൂരിറ്റി ഗ്രൂപ്പുകൾ കോൺഫിഗർ ചെയ്യുമ്പോൾ സംഭവിക്കുന്ന ഏറ്റവും സാധാരണമായ തെറ്റുകളിലൊന്ന്, എല്ലാ നിയമങ്ങളും നിരസിക്കുന്നതിനുള്ള വ്യക്തമായ ഒരു നിയമം ചേർക്കാൻ മറക്കുന്നതാണ്.

ഡിഫോൾട്ടായി, നിരസിക്കാൻ വ്യക്തമായ ഒരു നിയമം നിലവിലില്ലെങ്കിൽ AWS എല്ലാ ട്രാഫിക്കും അനുവദിക്കും. നിങ്ങൾ ശ്രദ്ധിച്ചില്ലെങ്കിൽ ഇത് ആകസ്മികമായ ഡാറ്റ ചോർച്ചയ്ക്ക് കാരണമാകും. നിങ്ങളുടെ സെക്യൂരിറ്റി ഗ്രൂപ്പ് കോൺഫിഗറേഷന്റെ അവസാനം, നിങ്ങൾ വ്യക്തമായി അനുവദിച്ചിട്ടുള്ള ട്രാഫിക്കിന് മാത്രമേ നിങ്ങളുടെ സന്ദർഭങ്ങളിൽ എത്തിച്ചേരാനാകൂ എന്ന് ഉറപ്പാക്കാൻ, എല്ലായ്പ്പോഴും നിരസിക്കുക എന്നൊരു നിയമം ചേർക്കാൻ ഓർക്കുക.

അമിതമായി അനുവദനീയമായ നിയമങ്ങൾ ഉപയോഗിക്കുന്നതാണ് മറ്റൊരു സാധാരണ തെറ്റ്.

ഉദാഹരണത്തിന്, പോർട്ട് 80-ൽ (വെബ് ട്രാഫിക്കിനുള്ള സ്ഥിരസ്ഥിതി പോർട്ട്) എല്ലാ ട്രാഫിക്കും അനുവദിക്കുന്നത് ശുപാർശ ചെയ്യുന്നില്ല, കാരണം ഇത് ആക്രമണത്തിന് നിങ്ങളുടെ ഉദാഹരണം തുറന്നിടുന്നു. സാധ്യമെങ്കിൽ, നിങ്ങളുടെ സെക്യൂരിറ്റി ഗ്രൂപ്പ് നിയമങ്ങൾ കോൺഫിഗർ ചെയ്യുമ്പോൾ കഴിയുന്നത്ര വ്യക്തമായി പറയാൻ ശ്രമിക്കുക. നിങ്ങൾക്ക് തീർത്തും ആവശ്യമുള്ള ട്രാഫിക് മാത്രം അനുവദിക്കുക, അതിൽ കൂടുതലൊന്നുമില്ല.

നിങ്ങളുടെ സുരക്ഷാ ഗ്രൂപ്പുകളെ കാലികമായി നിലനിർത്തേണ്ടത് പ്രധാനമാണ്.

നിങ്ങളുടെ ആപ്ലിക്കേഷനിലോ ഇൻഫ്രാസ്ട്രക്ചറിലോ മാറ്റങ്ങൾ വരുത്തുകയാണെങ്കിൽ, അതിനനുസരിച്ച് നിങ്ങളുടെ സുരക്ഷാ ഗ്രൂപ്പ് നിയമങ്ങൾ അപ്ഡേറ്റ് ചെയ്യുന്നത് ഉറപ്പാക്കുക. ഉദാഹരണത്തിന്, നിങ്ങളുടെ ഉദാഹരണത്തിലേക്ക് ഒരു പുതിയ സേവനം ചേർക്കുകയാണെങ്കിൽ, ആ സേവനത്തിലേക്കുള്ള ട്രാഫിക് അനുവദിക്കുന്നതിന് നിങ്ങൾ സുരക്ഷാ ഗ്രൂപ്പ് നിയമങ്ങൾ അപ്ഡേറ്റ് ചെയ്യേണ്ടതുണ്ട്. അങ്ങനെ ചെയ്യുന്നതിൽ പരാജയപ്പെടുന്നത് നിങ്ങളുടെ സംഭവത്തെ ആക്രമണത്തിന് ഇരയാക്കാം.

അവസാനമായി, നിരവധി പ്രത്യേക സുരക്ഷാ ഗ്രൂപ്പുകൾ ഉപയോഗിക്കുന്നത് ഒഴിവാക്കുക.

വ്യത്യസ്തമായ സുരക്ഷാ ഗ്രൂപ്പുകളുടെ എണ്ണം കുറഞ്ഞത് ആയി നിലനിർത്താൻ നിങ്ങൾ ആഗ്രഹിക്കുന്നു. അക്കൗണ്ട് ലംഘനം നിരവധി കാരണങ്ങളാൽ സംഭവിക്കാം, അതിലൊന്ന് തെറ്റായ സുരക്ഷാ ഗ്രൂപ്പ് ക്രമീകരണമാണ്. പ്രത്യേക സുരക്ഷാ ഗ്രൂപ്പുകളുടെ എണ്ണം കുറയ്ക്കുന്നതിലൂടെ എന്റർപ്രൈസസ് അക്കൗണ്ട് തെറ്റായി കോൺഫിഗറേഷൻ ചെയ്യാനുള്ള സാധ്യത പരിമിതപ്പെടുത്തിയേക്കാം.

ഈ നാല് പ്രധാന മികച്ച രീതികൾ പിന്തുടരുന്നതിലൂടെ, നിങ്ങളുടെ AWS ഡാറ്റ സുരക്ഷിതമായും സുരക്ഷിതമായും നിലനിർത്താൻ നിങ്ങൾക്ക് സഹായിക്കാനാകും. സുരക്ഷാ ഗ്രൂപ്പുകൾ ഒരു പ്രധാന ഭാഗമാണ് AWS സുരക്ഷ, അതിനാൽ അവ എങ്ങനെ പ്രവർത്തിക്കുന്നുവെന്ന് മനസിലാക്കാനും അവ ശരിയായി കോൺഫിഗർ ചെയ്യാനും സമയമെടുക്കുന്നത് ഉറപ്പാക്കുക.

വായിച്ചതിന് നന്ദി!

AWS സുരക്ഷാ ഗ്രൂപ്പുകളെ കുറിച്ച് നിങ്ങൾക്ക് എന്തെങ്കിലും ചോദ്യങ്ങളോ അഭിപ്രായങ്ങളോ ഉണ്ടോ?

ചുവടെയുള്ള അഭിപ്രായങ്ങളിൽ ഞങ്ങളെ അറിയിക്കുക അല്ലെങ്കിൽ contact@hailbytes.com വഴി ഞങ്ങളെ പിംഗ് ചെയ്യുക!

ആമസോൺ വെബ് സേവനങ്ങളെ കുറിച്ചുള്ള കൂടുതൽ സഹായകരമായ നുറുങ്ങുകൾക്കും തന്ത്രങ്ങൾക്കും ഞങ്ങളെ Twitter, Facebook എന്നിവയിൽ പിന്തുടരുന്നത് ഉറപ്പാക്കുക.

അടുത്ത സമയം വരെ!